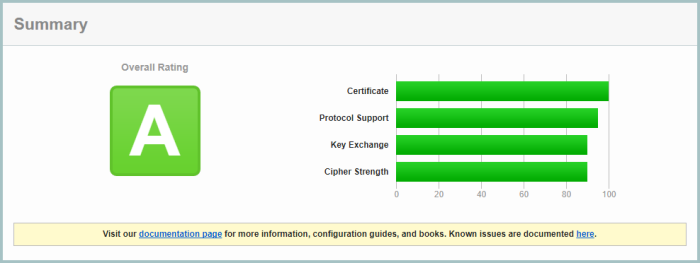

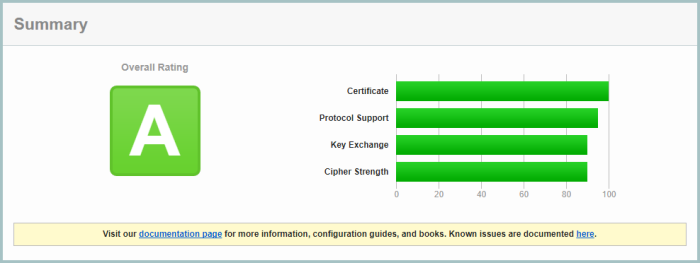

最近用SSLLabs的SSL Server Test測了一下公司的Server,發現了一些問題:

- 仍然支援RC4

- 仍支援SSL v3

- DH演算法最低位元為1024,不夠

- 仍支援3DES

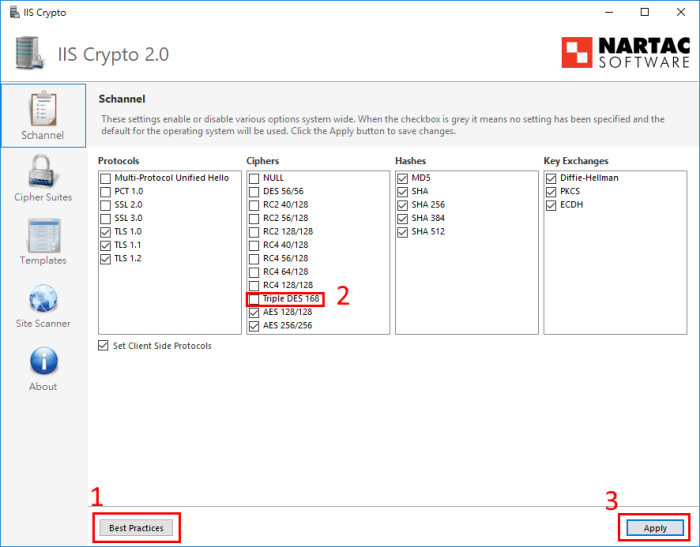

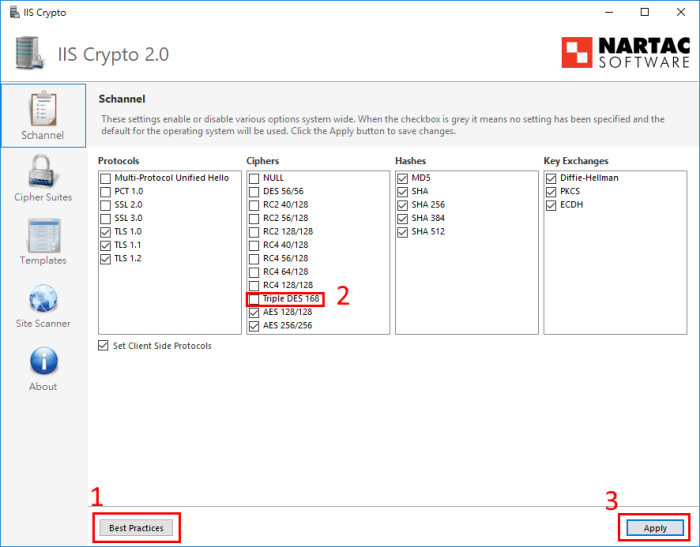

本來要使用登錄檔,後來發現用IIS Crypto更直覺,只要3個步驟:

- 點選底下的"Best Practices"。

- 取消勾選"Triple DES 168″。

- 按"Apply"。

搞定收工!:D

最近用SSLLabs的SSL Server Test測了一下公司的Server,發現了一些問題:

本來要使用登錄檔,後來發現用IIS Crypto更直覺,只要3個步驟:

搞定收工!:D

請問如果是VM裡面的站台要檢測,有什麼工具可以使用呢?

上面的測試網站,看起來要將站台發佈到網路上,

才能夠進行安全性檢測。

[…] 增強IIS的安全性,關閉對過時通訊協定、算法的支援 […]